UF1 - Tecnicas de Port Scan NMAP

- URG: Especifica a la máquina receptora la existencia de información urgente en el flujo de datos.

- ACK: Se corresponde con una respuesta de correcta recepción de un paquete anterior que se envió a otra máquina.

- PSH: Indica a la máquina receptora que debe pasar la información a la capa de aplicación (programas) lo más rápido posible.

- RST: Especifica el reinicio de la conexión entre la máquina receptora y la emisora.

- SYN: Se utiliza para la sincronización de números de secuencia entre máquinas.

- FIN: Indica que debe empezar el proceso de fin de conexión.

TCP Port Scanning

Estas tecnicas nos permiten detectar los puertos tcp abiertos de una máquina y se hace con fines de seguridad, pero también proporciona mucha información de utilidad a un posible atacante de nuestra máquina ya que le permite saber qué aplicaciones tenemos activas con la posibilidad de explotar algún fallo para ganar acceso no autorizado.

A continuacion se entrega una descripcion para cada tecnica TCP Scan:

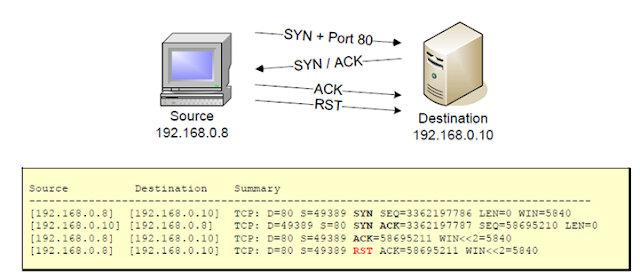

Supongamos la comunicación entre un host A y B

• A envía a B una petición de conexión SYN

• B responde con una petición RST/ACK, lo que indica que el puerto esta cerrado

• B responde con una petición SYN/ACK lo que indica que el puerto esta abierto

• A responde con una petición RST para romper la conexión y no terminar el intercambio de tres vías.

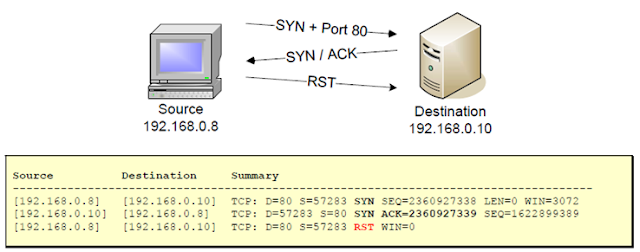

Supongamos la comunicación entre un host A y B

• El host A manda una petición FIN al host B

• Si Host B responde con una petición RST/ACK, el puerto esta cerrado

• Si host B no responde, posiblemente el puerto esta abierto.

Este tipo de exploración de puertos, es silenciosa y en muchas ocasiones no es registrada por Firewall o IDS, así que puede ser usada por atacantes informáticos.

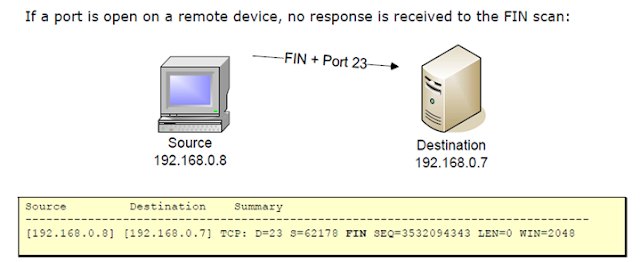

La siguiente imagen corresponde a un TCP FIN Scan para un puerto que esta abierto (Open)

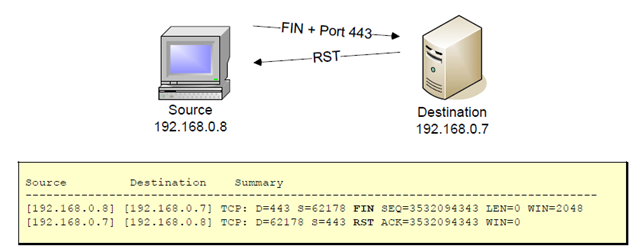

La siguiente imagen corresponde a un TCP FIN Scan para un puerto que esta Cerrado (Closed):

TCP Xmas Tree Scan: Es una técnica de exploración de puertos parecida al FIN Scan, ya que también se obtiene como resultado un paquete de Reset (RST) si el puerto esta cerrado. Para el caso de este tipo de exploración de puertos, se envían paquetes o solicitudes del tipo FIN, URG y PUSH al host que se esta explorando. No es recomendable usar este tipo de exploración de puertos con Sistemas Microsoft, ya que la información que se devolverá será un poco confusa y poco valida. El Xmas Scan esta pensado para trabajar únicamente con sistemas operacionales que tengan implementaciones de TCP/IP con respecto al documento RFC 793. No es recomendable usar este tipo de exploración de puertos con Sistemas Microsoft, ya que la información que se devolverá será un poco confusa y poco valida. Este tipo de exploración es recomendable llevarlo a la practica en sistemas de tipo UNIX, LINUX y *.BSD

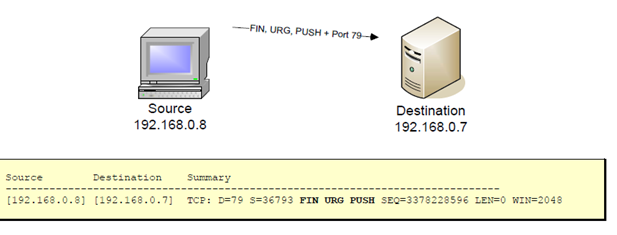

La siguiente imagen corresponde a un TCP Xmas Tree Scan para un puerto que esta abierto (Open)

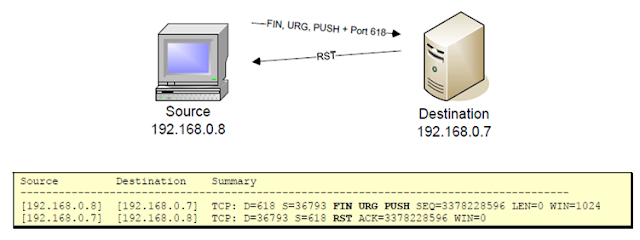

La siguiente imagen corresponde a un TCP Xmas Tree Scan para un puerto que esta Cerrado (Closed):

TCP Null scan: Este tipo de exploración pone a cero todos los indicadores de la cabecera TCP, por lo tanto la exploración debería recibir como resultado un paquete de reset (RST) en los puertos no activos. No es recomendable usar este tipo de exploración de puertos con Sistemas Microsoft, ya que la información que se devolverá será un poco confusa y poco valida. Este tipo de exploración es Recomendable llevarlo a la practica en sistemas de tipo UNIX, LINUX y *.BSD

La siguiente imagen corresponde a un TCP Null scan para un puerto que esta abierto (Open)

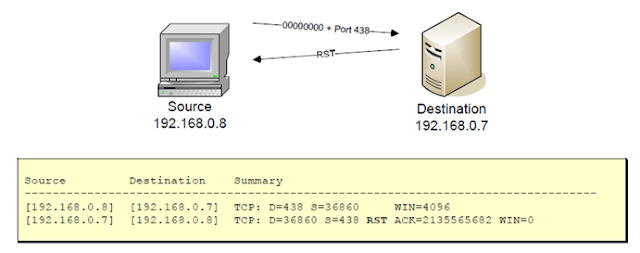

La siguiente imagen corresponde a un TCP Null scan para un puerto que esta Cerrado (Closed):

Herramientas de Scanning (NMAP)

Son muchas las herramientas a nivel de software para realizar procesos de auditorias de seguridad relacionadas con el scanning de puertos, sin embargo existe una herramienta que es muy completa llamada NMAP (Nmap Security Scanner) y es altamente usada en el mundo de la seguridad informática.

Cuadro resumen con los tipos de scanning soportados por Nmap: